사업영역

- 어려운 Cloud 보안은 트라이션이 책임지겠습니다.

Deception

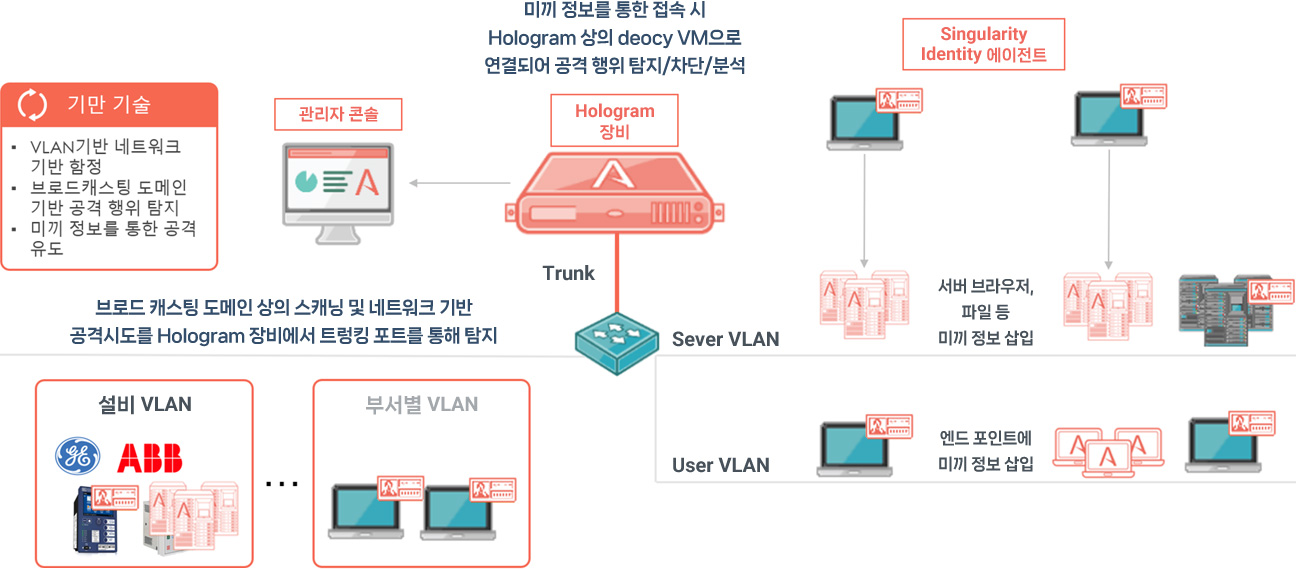

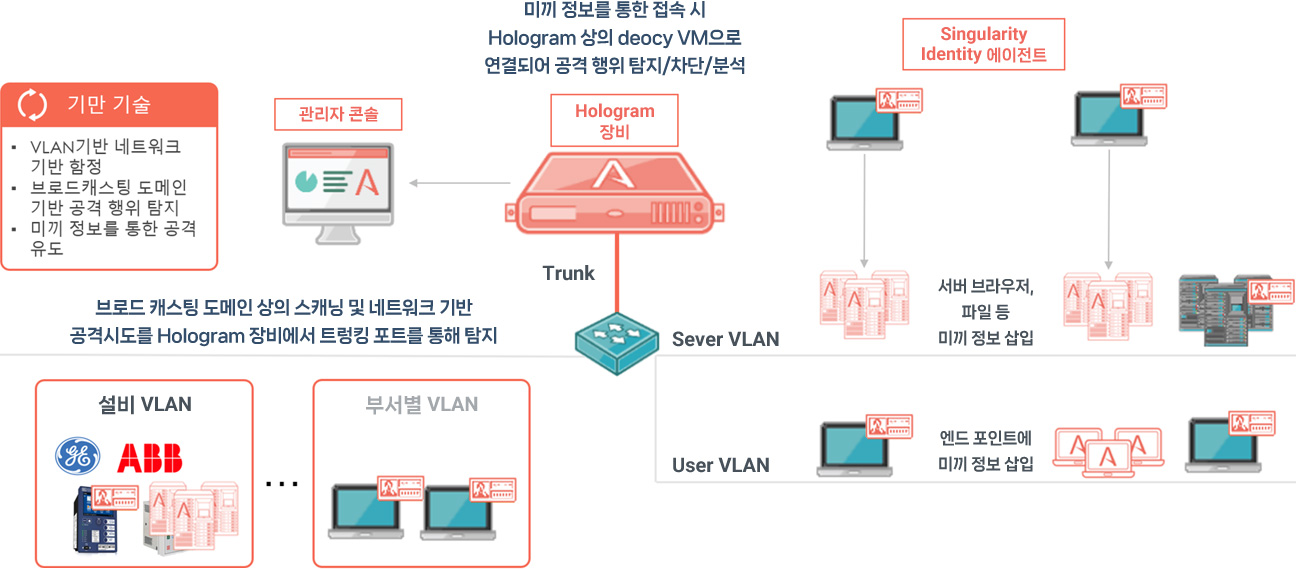

기만 기술 기반 탐지 시스템수 많은 위협으로 부터 IT자산은 끊임없이 공격을 받고 있지만 실제로 어디에서 어떻게 공격이 이루어 졌는지 알 수 없습니다. 이러한 부분에 대한 탐지 및 대응과 공격자로 부터 내부 시스템을 보호하고 공격 시도를 Decoy 서버로 유도하는 솔루션입니다.

65

복수의 계정에 동일한 비밀번호 사용

( Google 2019 security survey )60

계정 정보 및 비밀번호 분실을 통한 침해

( Verizon 2021 Data Breach Investigation Report )81

훔친 비밀번호 또는 약하게 설정된 비밀번호를 통한 침해

( Verizon 2021 Data Breach Investigation Report )50

지난 2년 동안 AD공격으로 고통을 당한 기업

( EMA Research AD is Under Siege 2021 )42

AD공격이 성공한 비율

( EMA Research AD is Under Siege 2021 )86

AD 보안 강화를 위해 예산을 편성한 기업

( EMA Research AD is Under Siege 2021 )Ranger AD

Active Directory

보호 및 점검

- 에이전트/에이전트 없이 모두 지원

- AD관련 취약점이나 설정 오류 점검 및

AD 도메인 서버 공격 행위 탐지

Identity

IDENTITY

탐지 및 대응(IDR)

- 에이전트 기반 기만 기술 활용 (Agentless로도 기만 기술 제공 가능)

- 실제 계정정보 보호 및 가짜 계정정보를 통한 공격 유도, AD 공격 탐지 및 가짜 AD 생성/공격 유도, 공격 행위 가시화

Hologram

어플라이언스 장비

Decoy VM 설치

- 하드웨어 장비 (3500, 5500, 7500 세가지 타입 지원)

- 생성 미끼 정보를 통한 공격자들이 접속한 Deocy VM 운영 및 에이전트 관리

Singularity Hologram 디셉션 기술

Singularity Hologram 디셉션 기술은

- 디코이 시스템, 자격 증명 및 데이터를 배포하여 네트워크 내부의 공격자 및 내부자가 스스로를 드러내도록 유도합니다.

- 디코이 시스템은 프로덕션 자산을 모방하고 공격자와 상호 작용하여 허위 데이터를 제공하면서 공격자의 모든 행위를 기록합니다.

- 잘못된 방향으로의 유도는 AD 쿼리에 허위 결과를 제공합니다.

- Hologram 디셉션은 공격자를 디코이 시스템으로 이끄는 엔드포인트에 유인 수단을 배포하여 공격자가 프로덕션 시스템으로부터 멀어지도록 합니다.

| 구분 | Deception | EDR |

|---|---|---|

| 기능 |

|

엔드 포인트 상에서 수행되는 이벤트 분석을 통한 탐지/차단/분석 및 로깅 지원 |

| 지원 범위 |

|

엔드 포인트 ONLY - MITRE TTP기준 공격 시도 탐지 및 로깅 지원 |

| 탐지 범위 |

|

네트워크 단계의 탐지는 지원하지 않으며, 엔드 포인트 상의 악성 행위 수행 시 탐지 및 로깅 |

Singularity Hologram 디코이는 메모리, 디스크 및 네트워크 트래픽에서 발생하는 모든 공격자 상호 작용을 기록하여 다운로드하거나 내보낼 수 있도록 합니다.

엔드포인트 에이전트 역시 디코이 및 유인 수단과 상호 작용하는 호스트에서 메모리 내 활동을 캡처할 수 있습니다.

예를 들어, 디코이 문서는 내부 시스템에 대한 전체 호스트 정보 또는 문서를 여는 외부 시스템의 지역 IP를 제공하며 숨겨진 자격 증명에 액세스하려는 시도가 있을 경우 경고를 생성합니다.